بخش Cypersecurity در سایت W3Schools حاوی مطالب جالبی است که میتواند به عنوان منبعی برای تدریس استفاده شود:

https://www.w3schools.com/cybersecurity/index.php

البته که غنای آن به جزوه امنیت خود ما که به تازگی منتشرش کردهام نمیرسد: دانلود جزوه امنیت

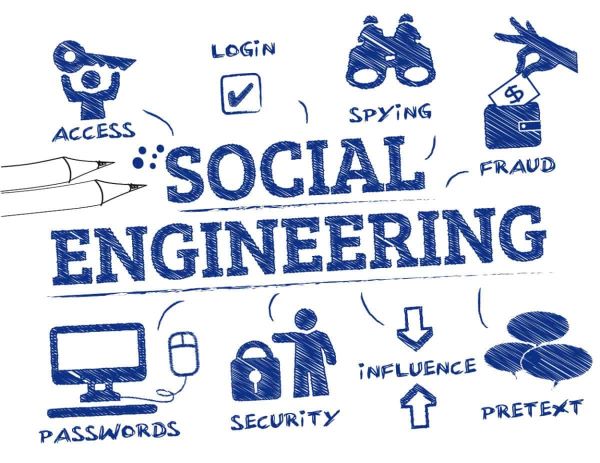

اما یکی از مباحث جالب آن مبحث Social Engineering است.

اکثر سوء استفادههای امنیتی (و حتی غیرامنیتی) مبتنی بر اصول مهندسی اجتماعی است. اصولی مانند آنچه در ادامه آمده:

- اکثر افراد در مواجهه با دیگران (به ویژه غریبهها) با ادب رفتار میکنند.

- حرفهایها میخواهند که خود را آگاه و هوشمند جلوه دهند.

- اگر کسی از شما تعریف کند، معمولاً تمایل دارید که بیشتر صحبت کنید و چیزهای مخفی و سرّی را بیشتر لو بدهید.

- اکثر افراد به خاطر اینکه دروغ بد است، دروغ نمیگویند.

- اکثر افراد وقتی با کسی مواجه میشوند که نگران آنهاست، با او مهربانانهتر رفتار میکنند.

نکته جالب این است که اکثر اوقات وقتی افراد از طریق مهندسی اجتماعی قربانی میشوند، کلاً متوجه نمیشوند که مورد حمله واقع شدهاند.

برخی سناریوهای سوء استفاده از طریق مهندسی اجتماعی:

این موارد را من به خاطر کمبود وقت، از آن سایت دادهام به Google Translate و جملاتش را صلاح کردهام:

سناریوی مهندسی اجتماعی: مفید بودن

انسانها معمولاً میخواهند برای یکدیگر مفید باشند. ما انجام کارهای خوب را دوست داریم!

سناریویی را در نظر بگیرید که در آن خانم ایکس با کاغذهای آغشته به قهوه به پذیرایی یک دفتر شرکت بزرگ وارد میشود. مسئول پذیرش به وضوح میتواند خانم ایکس را در مضطرب ببیند و از او میپرسد که چه شده؟ خانم توضیح میدهد که ۵ دقیقه دیگر یک مصاحبه شغلی دارد و او واقعاً به چاپ مدارک خود برای مصاحبه نیاز دارد.

از قبل، خانم یک USB مخرب را با فایلها و اسنادی که برای به خطر انداختن رایانههای آن سازمان کافی است، آماده کرده است. او USB مخرب را به مسئول پذیرش میدهد و با لبخند میپرسد که آیا مسئول پذیرش میتواند اسناد را برای او چاپ کند. این ممکن است چیزی باشد که مهاجمان برای آلوده کردن یک سیستم در شبکه داخلی نیاز دارند و به آنها اجازه میدهد تا سیستمهای بیشتری را در معرض خطر قرار دهند.

سناریوی مهندسی اجتماعی: استفاده از ترس

مردم اغلب میترسند که شکست بخورند یا طبق دستور عمل نکنند. مهاجمان اغلب از ترس استفاده میکنند تا قربانیان را وادار کنند تا آنچه را که مهاجمان نیاز دارند انجام دهند. به عنوان مثال، آنها میتوانند سعی کنند وانمود کنند که مدیر شرکت هستند و نیاز به اطلاعاتی از داخل شرکت دارند. شاید یک خبر در رسانههای اجتماعی شرکت به اطلاع مهاجمان برساند که مدیر عامل در تعطیلات است؛ آنها میتوانند از آن برای صحنهسازی حمله استفاده کنند.

تصور کنید مهاجم با منشی دفتر مدیر تماس بگیرد و وانمود کند که از طرف مدیر شرکت تماس میگیرد؛ مدیر نیاز به پسورد فلان پنل دارد. قربانی احتمالاً نمیخواهد مورد مؤاخذه مدیر قرار بگیرد، و چون مدیر در تعطیلات است، ممکن است تأیید اطلاعات دشوارتر باشد.

سناریوی مهندسی اجتماعی: بازی با رفتار متقابل

رفتار متقابل انجام کاری در ازای کار دیگران است، مانند لطف به کسی که به شما مهربانی نشان میدهد.

کسی را در نظر بگیرید که در را برای شما نگه داشته تا شما ابتدا وارد ساختمان ادارهتان شوید. در جبران این لطف، احتمالاً میخواهید درب بعدی را برای آن فرد نگه دارید که او وارد شود. این درب ممکن است درب حساسی باشد و به کارکنانی نیاز داشته باشد که مدارک هویتی خود را ارائه دهند، اما چون شما در را برای آن شخص باز کرده و نگه داشتهاید احتمالاً از او مدارکی خواسته نخواهد شد؛ به این ترفند میگویند tailgating.

سناریوی مهندسی اجتماعی: بهرهبرداری از کنجکاوی

انسانها ذاتاُ کنجکاو هستند. اگر در خارج از ساختمان اداری یک USB را پیدا کنید که روی زمین افتاده است، چه میکنید؟ به کامپیوتر وصلش میکنید؛ نه؟ اگر داخل آن فلش سندی با عنوان "اطلاعات حقوق و دستمزد - آخرین به روز رسانیها" باشد، آن را باز خواهید کرد، نه؟

یک مهاجم میتواند عمداً چندین USB مخرب را در اطراف منطقهای که کارمندان در آن زندگی میکنند رها کند، به این امید که کسی آنها را وصل کند.

اسناد میتوانند حاوی ماکروها یا نرمافزارهای مخرب باشند یا به سادگی کاربران را فریب دهند تا اقدامات خاصی را انجام دهند که باعث میشود آنها خودشان را به خطر بیاندازند.

به نظرم نکات جالبی بود؛ به ویژه برای کارمندان ادارات امنیتی و حساس باید این موارد آموزش داده شود.

موفق باشید؛

حمید رضا نیرومند

English

English العربی

العربی Swedish

Swedish François

François

![[آی.جدول: اسکریپت ایجاد جدول آنلاین]](/img/blocks/ijadval.png)

![[مِلکا: سیستم مدیریت مشاور املاک]](/img/blocks/melka.png)

![[پارسخوان: نرم افزار خوانای متن فارسی]](/img/blocks/parskhan.png)

![[بوکفا ۲: سیستم مدیریت آنلاین کتابخانه]](/img/blocks/bookfa.png)

![[QuranPDF: قرآن پی.دی.اف]](/img/blocks/quran_pdf.png)

![[Robi: روبات روبی]](/img/blocks/robi.png)

![[هیسسس: سیستم هیسگوی خودکار: اولین سختافزار آفتابگردانی]](/img/blocks/hisss.png)

![[آی قصه!: نرم افزاری برای تقویت داستان سرایی کودکان]](/img/blocks/iqesseh.png)

![[دُر: نرمافزار کتابخوان تدریجی]](/img/blocks/dor.png)

![[Fonta: پژوهشی درباره فونت]](/img/blocks/fonta_book.png)

![[چگونه یک تجارت الکترونیک راهاندازی کنم]](/img/blocks/ecommerce_book.png)

![[بازی آنلاین نیکا]](/img/blocks/nika_ads.png)

Hamid:

Hamid: